Julio 19, 2024

Dados los eventos suscitados en recientes horas en donde una serie de servicios de Microsoft han presentado una severa falla a nivel global, es importante mantenerse informado a través de canales oficiales y de confianza para poder atender los casos específicos de nuestras cuentas.

Te compartimos la ruta de recuperación que CrowdStrike ha identificado y compartido.

Resumen

Debido a la actualización errónea del pasado 18 de julio, el sensor de la plataforma Falcon de Windows ha provocado una sobredemanda en los servicios Windows desencadenando en una falla global que requiere acciones muy específicas para revertirse.

Detalles

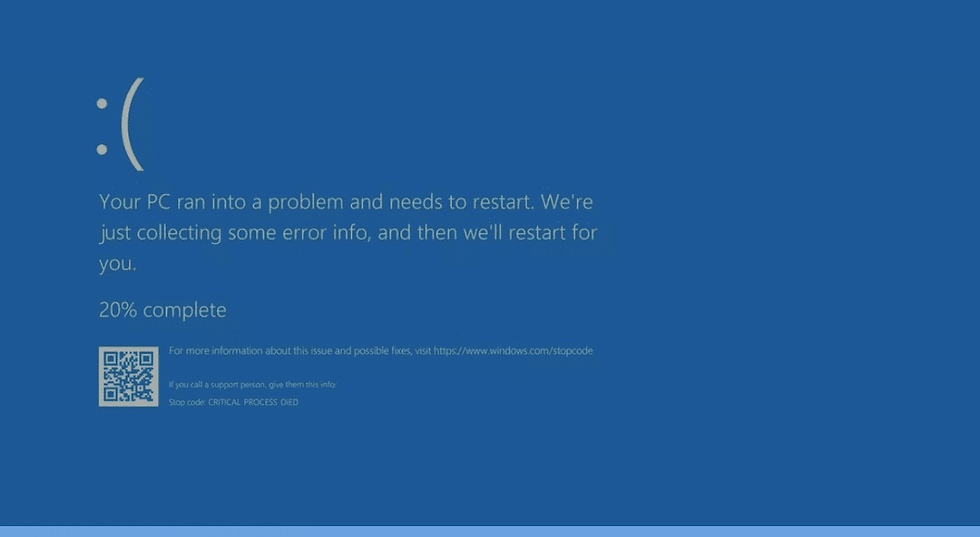

Los síntomas incluyen hosts que experimentan un error de verificación de errores o de pantalla azul relacionado con el sensor Falcon.

Los hosts de Windows que no se han visto afectados no requieren ninguna acción, ya que el archivo de canal problemático se ha revertido.

Los hosts de Windows que se conecten después de las 0527 UTC tampoco se verán afectados

Los hosts que ejecutan Windows 7/2008 R2 no se ven afectados

Este problema no afecta a los hosts basados en Mac o Linux

El archivo de canal "C-00000291*.sys" con marca de tiempo de 0527 UTC o posterior es la versión revertida (buena).

El archivo de canal "C-00000291*.sys" con la marca de tiempo 0409 UTC es la versión problemática.

Acción a realizar

CrowdStrike Engineering ha identificado una implementación de contenido relacionada con este problema y ha revertido esos cambios.

Si los hosts aún se bloquean y no pueden permanecer en línea para recibir los cambios en el archivo de canal, se pueden usar los siguientes pasos para solucionar este problema:

Pasos de solución alternativa para hosts individuales:

Reinicie el host para darle la oportunidad de descargar el archivo de canal revertido. Si el host se bloquea de nuevo, entonces:

Arranque Windows en modo seguro o en el entorno de recuperación de Windows (Presionar F8 de forma repetida durante el logo de windows) Nota: Colocar el host en una red cableada (en lugar de WiFi) y usar el modo seguro con redes puede ayudar a la corrección.

Vaya al directorio %WINDIR%\System32\drivers\CrowdStrike

Localice el archivo que coincida con "C-00000291*.sys" y elimínelo.

Arranque el host normalmente. Nota: Los hosts cifrados con Bitlocker pueden requerir una clave de recuperación.

Pasos alternativos para la nube pública o un entorno similar, incluido el virtual:

Opción 1:

Desconecte el volumen de disco del sistema operativo del servidor virtual afectado

Cree un estado de recuperación nuevo o una copia de seguridad del volumen de disco antes de continuar como precaución contra cambios no deseados

Adjuntar/montar el volumen en un nuevo servidor virtual

Vaya al directorio %WINDIR%\System32\drivers\CrowdStrike

Localice el archivo que coincida con "C-00000291*.sys" y elimínelo.

Desconectar el volumen del nuevo servidor virtual

Vuelva a conectar el volumen fijo al servidor virtual afectado

Option 2:

Revertir a un estado anterior a las 0409 UTC.

Pasos alternativos para Azure a través de serie

Inicie sesión en la consola de Azure --> Vaya a Máquinas virtuales --> Seleccione la VM

En la parte superior izquierda de la consola --> Haga clic en: "Conectar" --> Haga clic en --> Conectar --> Haga clic en "Más formas de conectarse" --> Haga clic en: "Consola serie"

Paso 3: Una vez que SAC se haya cargado, escriba 'cmd' y presione Entrar.

escriba el comando 'cmd'

escriba: ch -si 1

Presione cualquier tecla (barra espaciadora). Ingrese las credenciales de administrador

Escriba lo siguiente:

bcdedit /set {actual} arranque seguro mínimo

bcdedit /set {actual} red de arranque seguro

Reinicie la máquina virtual

Opcional: ¿Cómo confirmar el estado de arranque? Ejecutar comando:

wmic COMPUTERSYSTEM GET BootupState

Solución alternativa automatizada en modo seguro mediante directiva de grupo

Puede configurar un GPO para ejecutar un script durante el modo seguro. A continuación, te explicamos cómo puedes hacerlo:

Creación del script de PowerShell

Cree un script de PowerShell que elimine el archivo de controlador de CrowdStrike problemático que causa BSOD y controle el arranque en modo seguro y revierta:

# CrowdStrikeFix.ps1

# This script deletes the problematic CrowdStrike driver file causing BSODs and reverts Safe Mode

$filePath = "C:\Windows\System32\drivers\C-00000291*.sys"

$files = Get-ChildItem -Path $filePath -ErrorAction SilentlyContinue

foreach ($file in $files) {

try {

Remove-Item -Path $file.FullName -Force

Write-Output "Deleted: $($file.FullName)"

} catch {

Write-Output "Failed to delete: $($file.FullName)"

}

}

# Revert Safe Mode Boot after Fix

bcdedit /deletevalue {current} safeboot

bcdedit /deletevalue {current} safeboot

Creación de un GPO para el modo seguro

Abra la Consola de administración de directivas de grupo (GPMC).

Haga clic con el botón derecho en la unidad organizativa (OU) adecuada y seleccione Crear un GPO en este dominio y vincularlo aquí....

Asigne un nombre al GPO, por ejemplo, CrowdStrike Fix Safe Mode.

Editar el GPO

Haga clic con el botón secundario en el nuevo GPO y seleccione Editar.

Vaya a Configuración del equipo -> Directivas -> Configuración de Windows -> scripts (inicio/apagado).

Haga doble clic en Inicio y, a continuación, haga clic en Agregar.

En el campo Nombre del script, vaya a la ubicación donde guardó CrowdStrikeFix.ps1 y selecciónela.

Haga clic en Aceptar para cerrar todos los cuadros de diálogo.

Forzar el arranque en modo seguro mediante un script

Cree otro script de PowerShell para forzar el arranque en modo seguro y vincúlelo a un GPO para su aplicación inmediata:

# ForceSafeMode.ps1

# This script forces the computer to boot into Safe Mode

bcdedit /set {current} safeboot minimal

Restart-Computer

Open the Group Policy Management Console (GPMC).

Haga clic con el botón derecho en la unidad organizativa (OU) adecuada y seleccione Crear un GPO en este dominio y vincularlo aquí....

Asigne un nombre al GPO, por ejemplo, Forzar modo seguro.

Haga clic con el botón secundario en el nuevo GPO y seleccione Editar.

Vaya a Configuración del equipo -> Directivas -> Configuración de Windows -> scripts (inicio/apagado).

Haga doble clic en Inicio y, a continuación, haga clic en Agregar.

En el campo Nombre del script, vaya a la ubicación donde guardó ForceSafeMode.ps1 y selecciónela.

Haga clic en Aceptar para cerrar todos los cuadros de diálogo.

Aplicación de los GPO

Asegúrese de que el GPO del modo seguro forzado se aplique primero a los equipos afectados.

El equipo se iniciará en modo seguro y ejecutará el script CrowdStrikeFix.ps1.

Una vez solucionado el problema, el script revertirá la configuración de arranque al modo normal.

Si requieren alguna asistencia adicional, no duden en contactarnos a los siguientes correos partners@onistec.com / ingeniería@onistec.com

Comentários